Test degli studenti di tesi per i rischi di CyberAttack nella stampa 3D distribuita

Charles Ellis Norwood ha recentemente presentato una tesi, ” Dimostrazione di vulnerabilità nella produzione additiva distribuita a livello globale “, al Virginia Polytechnic Institute e alla State University .

Norwood esplora nuovi metodi per il trasferimento di dati per la produzione, poiché i file di progettazione 3D possono essere inviati praticamente ovunque, con il potenziale per essere stampati in 3D in una zona lontana del mondo. Sebbene ciò offra grande facilità nella consegna di dati e potenziali prodotti, tali metodi di comunicazione significano anche che il progettista rinuncia al controllo e in alcuni casi alla protezione delle parti.

“Le parti industriali sono sempre più prodotte dalla produzione additiva”, afferma Norwood. “Numerosi studi hanno dimostrato il potenziale per la produzione additiva di migliorare la catena di approvvigionamento dei pezzi di ricambio. Con i progressi nella produzione additiva e l’ascesa della produzione distribuita a livello globale, il passo logico è quello di combinare i due nella produzione additiva distribuita a livello globale. In un potenziale modello di questo sistema, designer e produttori sarebbero due entità diverse in luoghi diversi nel mondo. Una società di progettazione potrebbe progettare e sviluppare un prodotto, quindi assumere un produttore indipendente per produrlo. I progettisti potrebbero avere le capacità produttive di cui hanno bisogno o meno e i produttori potrebbero funzionare esclusivamente per produrre parti. “

“Con un tale sistema, vengono realizzati i principali vantaggi della produzione distribuita a livello globale. Se un consumatore decide di acquistare un prodotto, la società di progettazione originale potrebbe trovare il produttore più vicino al consumatore e farlo produrre. Con la produzione additiva, i prodotti possono essere prodotti su richiesta, quindi un sistema ideale potrebbe eliminare efficacemente la necessità di conservare scorte di parti o prodotti. Di conseguenza, ridurrebbe tutti i costi associati come magazzini e logistica per l’organizzazione delle parti. “

Norwood si concentra sulla sicurezza in tali trasmissioni e sulla necessità della crittografia per evitare attacchi informatici e sulla possibilità di guasti nelle parti critiche stampate in 3D a causa di attività dannose. La necessità di garantire la sicurezza all’interno della tecnologia è fondamentale a causa della mancanza di applicazione delle misure di proprietà intellettuale in altri paesi; ad esempio, si prevede che le trasmissioni scambiate da un produttore statunitense a un altro siano sicure a causa della comprensione delle leggi e della possibile punizione a causa di eventuali infrazioni. Altri paesi, tuttavia, sono noti per aver palesemente ignorato le leggi sulla proprietà intellettuale.

“Potrebbe esserci un piccolo ricorso legale per il furto internazionale di proprietà intellettuale”, ha dichiarato Norwood. “Piuttosto che soluzioni legali, le soluzioni tecnologiche potrebbero aiutare a proteggere la PI quando trasmesse oltre i confini internazionali”.

Norwood ha valutato i motori passo-passo e il codice crittografato associato in uno studio di ricerca simulato, alla ricerca di difetti di sicurezza. Sebbene la crittografia non sia sempre facilmente compromessa in questi giorni, i dati diventano aperti agli attacchi quando la stampante sicura decodifica il codice e lo modifica in istruzioni per la stampa.

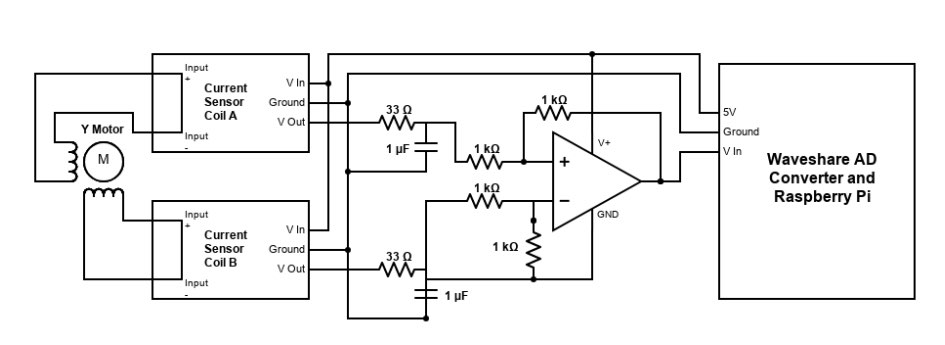

“Le istruzioni del codice G controllano i percorsi dei motori, dei riscaldatori e di altri processi della stampante. Il software della stampante converte il codice G-4 in segnali di controllo del motore passo-passo, utilizzati dai driver del motore per far funzionare i motori passo-passo. I conducenti di motori inviano segnali di potenza lungo i fili ai motori passo-passo, che controllano il movimento fisico della stampante mentre stampa le parti “, afferma Norwood.

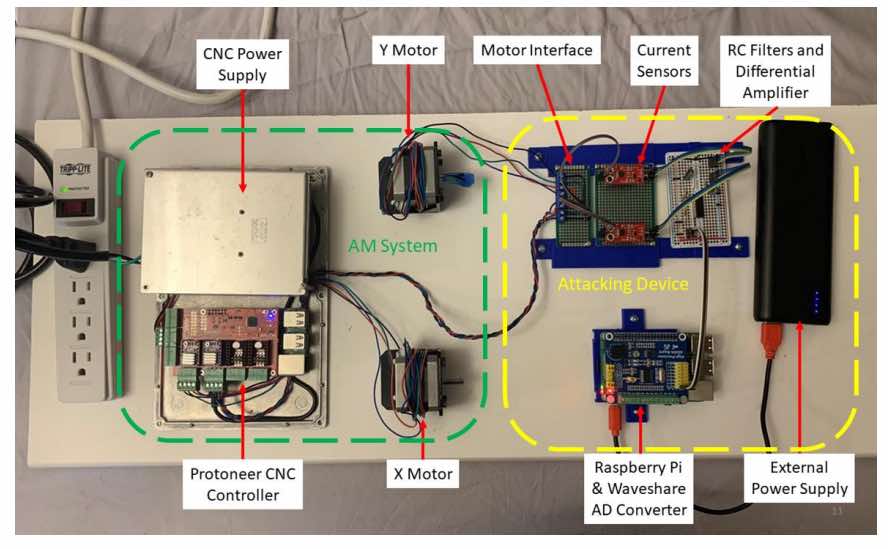

Un hacker è in grado di rilevare in modo fattibile tutti i movimenti e i modelli di impulsi, analizzarli e decodificare il processo, risultando nella loro capacità di ricostruire parti stampate in 3D rubate dalla propria parte. E, mentre questo tipo di attacco sembra sofisticato, è possibile. Per i test, Norwood ha utilizzato sia una macchina di produzione additiva simulata (composta da computer di controllo, driver del motore, motori e un alimentatore esterno a 24 V) sia un “dispositivo di attacco” in grado di tradurre la corrente trasmessa attraverso i fili del motore, e quindi traducendoli (in modalità reverse engineering) nuovamente in codice G per l’uso.

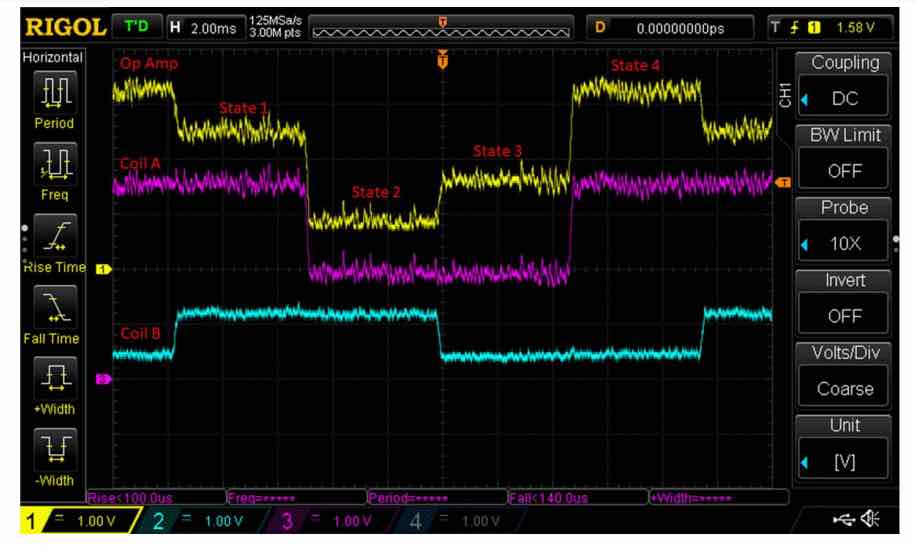

“La sequenza di ricarica della bobina è controllata dal driver del motore passo-passo. La colonna “stato” si riferisce allo stato del motore passo-passo. Mentre il motore gira, avanza attraverso quattro stati distinti a seconda della tensione delle bobine “, ha spiegato Norwood.

L’autore è stato in grado di creare una serie di test basati su sensori, registratori e processori per l’analisi del movimento del motore in avanti o indietro, insieme alla copia di istruzioni G-Code simili a quelle che verrebbero utilizzate per una parte stampata in 3D. Chiarendo che sebbene il metodo non abbia avuto successo al 100% (probabilmente a causa di errori causati dalla simulazione della stampa 3D), Norwood ha dichiarato che il tasso di successo nella valutazione era abbastanza alto da dimostrare che il suo metodo era efficace per lunghe sequenze di dati. È anche importante notare che è stato in grado di eseguire un attacco di base in simulazione con un sistema personalizzato che costava meno di $ 100.

“Per eseguire un test di sistema completo, non è necessario eseguire ricerche e sviluppi significativi sul sistema di attacco. L’approccio per un motore potrebbe essere ripetuto per tutti gli altri motori della stampante, i dati sincronizzati e un programma G-Code completo recuperato. Le tecniche presentate in questa tesi devono semplicemente essere ripetute su attrezzature più precise e avanzate per dimostrare un attacco completo del sistema “, ha concluso l’autore.

“Un sistema è sicuro solo quando i costi per hackerarlo superano il vantaggio finanziario. Sensori, registratori di dati e processori più avanzati non sarebbero proibitivi in termini di costi. La proprietà intellettuale a tecnologia avanzata può valere milioni di dollari, quindi deve essere protetta. “

In passato si sono verificati attacchi dannosi nel settore della stampa 3D, come l’ attacco di cripto-mining su Thingiverse , e gli utenti sono consapevoli delle minacce informatiche, provocando sfide come gli hackathon della sicurezza informatica e corsi di laurea che istruiscono gli studenti sulla sicurezza informatica nella produzione additiva .

Sottolineando che tutti i dati trasmessi, crittografati o meno, presentano vulnerabilità, l’autore menziona altre soluzioni suggerite per prevenire il furto o la pirateria:

Impronta digitale o filigrana dei prodotti

Tracciamento dell’intero flusso di informazioni

“Contratti intelligenti” che garantiscono la sicurezza dei dati tra entità che lavorano insieme